Pokud potřebujete šifrovat VM, tak do verze 7.0U2 máte jedinou možnost. Koupit si řešení pro správu klíčů od nějakého ověřeného partnera, jako je například HyTrust, Gemalto apod. viz ZDE.

Pokud ale potřebujete do VM jen přidat vTPM čip, tak je to celkem zbytečně drahé, ale bohužel to jinak není možné.

Od verze 7.0U2 VMware udělal krok k těmto zákazníkům a zjednodušil používání vTPM, jelikož máme nyní možnost používat built-in šifrovací nástroj, který je součástí vCenter Serveru.

Tato funkce se nazývá Native Key Provider. KMS server externí je nazýván jako Standard Key Provider a platí pro něj stále stejné podmínky, jako pro KMS server od verze 6.5, kdy VMware s možností šifrování VM přišel. Tedy podpora pro protokol KMIP 1.1 a vyšší.

Zapnutí a používání Native Key Provideru je v celku jednoduché a nevyžaduje žádné další instalace. Jediným limitem je, že musíte mít celé prostředí, kde tuto funci chcete používat, na verzi vSphere 7.0U2 a vyšší. Nejen vCenter, ale i ESXi hosty.

Pokud jste tedy provedli tento důležitý krok a máte prostředí na 7.0U2, tak jdeme na to.

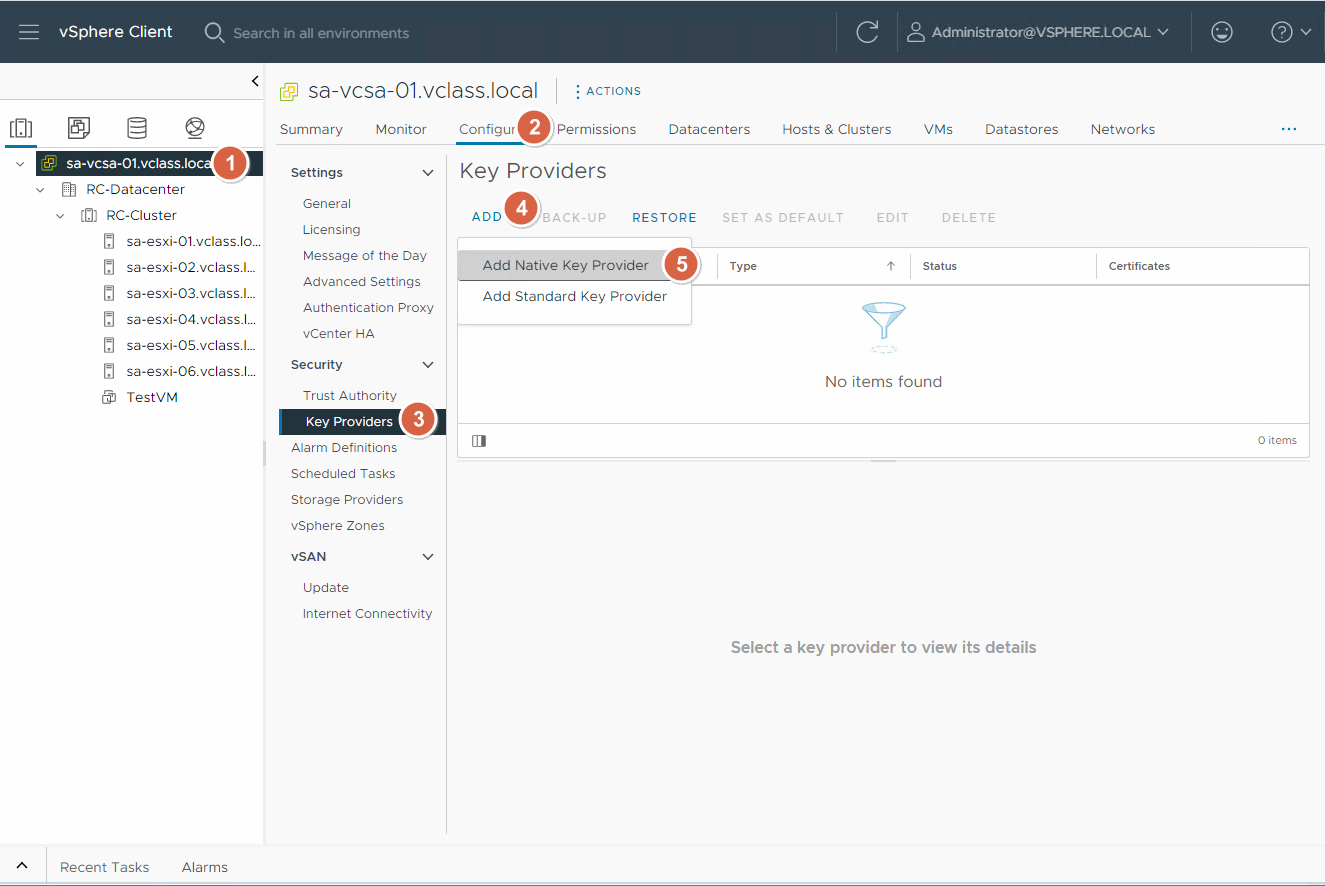

Zapnutí Native Key Provideru probíhá podobně jako přidání KMS serveru. Tedy na celém vCenter Serveru vybrat záložku Configure a zde v části Security vybrat Key Providers.

Vpravo se Vám objeví seznam již nakonfigurovaných, pokud nějaké takové už máte, nebo v horní části možnost přidat Key Provider

Zde právě máte na výběr, jestli Native Key Provider, nebo Standard Key Provider.

Zde právě máte na výběr, jestli Native Key Provider, nebo Standard Key Provider.

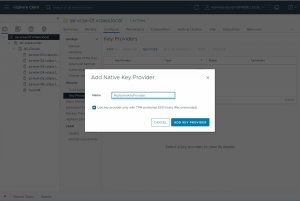

Pokud vyberete Native Key Provider, tak vytvoření je podstatně jednodušší, než externí KMS server.

Bude po Vás chtít pouze název, který bude následně zobrazen v seznamu. Můžete klidně i kombinovat několit Key Providerů, ať už Standardních, nebo Native. Výhoda to pak může být při konfiguraci vSAN Encryption, kdy každý cluster může být šifrován jiným „Master“ klíčem.

Kromě názvu máte možnost využít fyzické TPM čipy na ESX hostech k uchování tohoto master klíče. Je to bezpečnější varianta, protože ESX hosty nebudou tolik závislé na dostupnosti vCenter Serveru. Pokud zde necháte položku zaškrtnutou, ale máte některé ESX hosty bez TPM čipu, nepůjde na nich zapnout šifrovaná VM, ani přidat vTPM čip (vTPM čip je svázán s tím, že musíte mít šifrovaný „VM home namespace“, jelikož obsah vTPM čipu je uložen v souboru na datastore, který se šifruje spolu s VMhome).

Není to ale nutná podmínka, takže můžete Položku odškrtnout při vytváření a pak nebude toto vyžadovat na ESX hostech. Hodí se to zejména pro domácí laby, kde asi nemáte TPM čip.

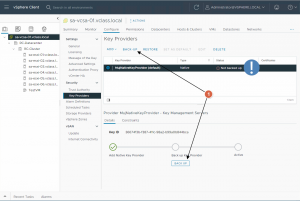

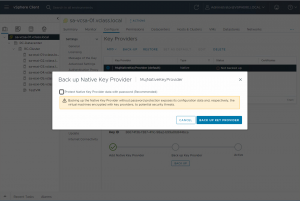

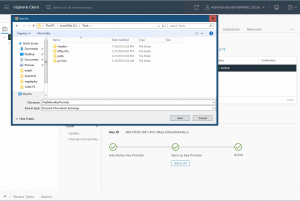

Než ale budete moci začít Native Key Provider používat, tak jej musíte mít zazálohovaný. To provedete pomocí tlačítka Back-Up. Viz obrázek výše.

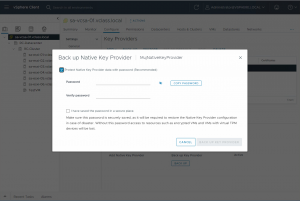

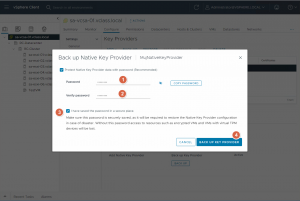

Následně se vás zeptá, zda uložený klíč, který se vyexportuje ve formátu PFX, chcete zaheslovat. Samozřejmě, že je to doporučené a bezpečnější. Musíte ještě potvrdit, že jste si heslo uložili na bezpečném místě.

Následně už můžete používat VM encryption, nebo přidávat vTPM čip.